どうやらcentosではmecab単体のパッケージが提供されていないので、groongaをインストールする。 2.5. CentOS — groonga v3.0.3ドキュメント groongaのリポジトリを追加 % sudo rpm -ivh http://packages.groonga.org/centos/groonga-release-1.1.0-1.noarch.rpm groongaのトークナイザーにmecabを使う % sudo yum install -y groonga-tokenizer-mecab ==================================== […]

SpamAssasinのみをインストールしたくなったのでメールサーバ再構築のついでに試してみる。メールサーバ構築のまとめ でPostfix+MySQL+postfixadminは構築済みとして想定しています。そちらではウィルスチェックも導入しているため今回はスパムチェックのみの導入。 また、学習機能があるようなので試してみる。スパム判定の精度が高まるみたい。 .Spam ディレクトリの作成 スパムメールの学習 通常のメールの学習 コレに合わせて postfixadmin +procmailな環境でメールディレクトリの自動作成・削除 のメールディレクトリ作成スクリプトに .Spam を作るコマン […]

OSX Mountain Lion 10.8.3 groonga 3.0.1 MySQL 5.5.30 MAMP 2.1.4 groongaのインストール groongaはMacportsでインストールする。 sudo port install groonga groongaをインストールするとmysql55もインストールされるのでソースコードはこれを使う。...と、思ったら最近のmacportsはバイナリをダウンロードするらしい(Shibu's Diary: MacPortsは生まれ変わった ) MacPortsのバイナリダウンロードはビルドした時と違うファイルになる場合があるっぽい - k […]

スマートフォンでpush通知出来るようにIMAP-IDLE対応のdovecot2をインストールする。 基本的には メールサーバ構築のまとめ(複数のバーチャルドメイン+Postfix+MySQL+Dovecot+procmail+Clam AntiVirus+spamassassin+postfixadmin) のdovecotの部分をdovecot2にするための記事。 ATrpmsリポジトリを追加 yumでインストールできるようにするため、ATrpmsリポジトリを追加する。 # vi /etc/yum.repos.d/atrpms.repo [atrpms] name=Redhat Enter […]

サーバー証明書を作成 メールサーバー間通信内容暗号化(OpenSSL+Postfix+Dovecot) - CentOSで自宅サーバー構築 を参考にサーバー証明書を作成 # cd /etc/pki/tls/certs/ # make mail.pem umask 77 ; \ PEM1=`/bin/mktemp /tmp/openssl.XXXXXX` ; \ PEM2=`/bin/mktemp /tmp/openssl.XXXXXX` ; \ /usr/bin/openssl req -utf8 -newkey rsa:2048 -keyout $PEM1 -nodes -x509 -day […]

Build Systemの新規作成 Sublime Text 2のBuild Systemにはデフォルトだとperlの設定が無いので新たに設定ファイルを作成する必要がある。 Tools > Build System > New Build System... を選択 untitled.sublime-build が開かれるので編集する。 { "cmd": ["perl", "-w", "$file"], "file_regex": ".* at (.*) line ([0-9]*)", "selector": "source.perl" } -w を -c にすると実行しないで文法チェックだけ […]

とりあえずwebアプリ制作において開発環境からメール送信できればいいのでそれなりの設定です。 本格的なメールサーバーとしては運用できませんのであしからず。 OP25Bとは 主要プロバイダを使っている場合はほぼ対策しなくてはメールが送れません。なぜならプロバイダが25番ポートでの接続を遮断してしまうからです。25番ポートを使った通信が出来ません。 対策としては契約しているプロバイダ経由でメールを送ります。 OP25Bの確認 OP25B(Outbound Port 25 Blocking)対策 - CentOSで自宅サーバー構築 $ telnet smtp.gmail.com 25 Trying […]

epelでNginxをyumでインストールする場合、バージョンが0.8.55と古い。 ================================================================================ Package Arch Version Repository Size ================================================================================ Installing: nginx i386 0.8.55-2.el5 epel 390 k Installing […]

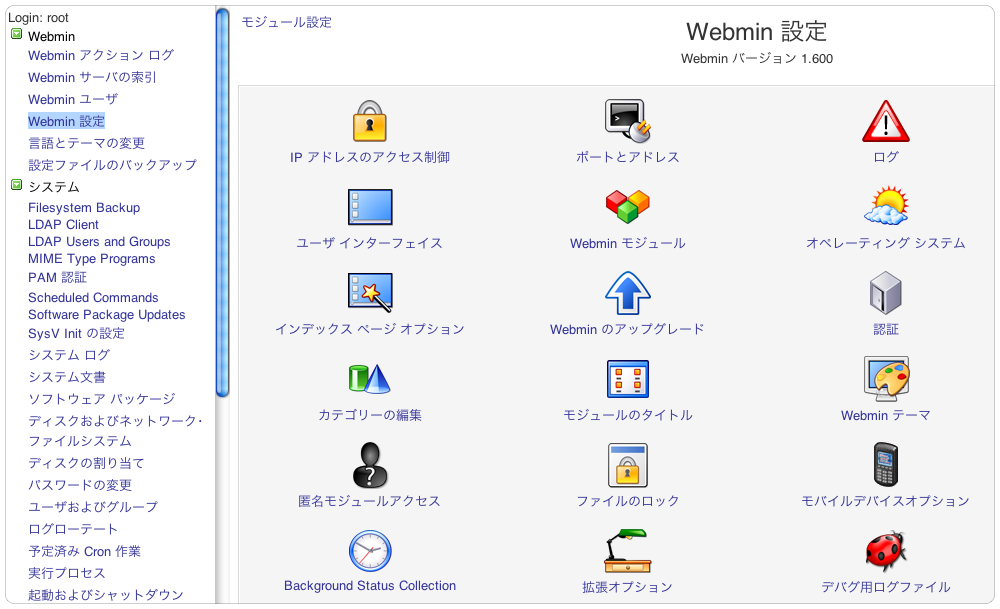

Webminstatsとは? CPUやload average、ディスクI/O等の負荷状態をグラフ表示してくれます。 他にも類似のツールはありますが、webminから使えるので便利です。 忘れてしまい、いつもすんなりインストール出来ないのでメモ。 Webminstats RRDtoolのインストール rrdtools 先にインストールしておく必要があります。 yumでインストールするにはrpmforgeリポジトリの導入が必要です。 $ sudo yum install zlib-devel libpng-devel freetype freetype-devel cairo-devel pan […]

perlbrewのインストール Perlbrew 本家の手順でインストール&初期設定 $ curl -kL http://install.perlbrew.pl | bash $ ~/perl5/perlbrew/bin/perlbrew init $ echo 'source ~/perl5/perlbrew/etc/bashrc' >> ~/.bashrc $ source ~/.bashrc エラーの対処 CentOS5.7で試していたところエラーが出た。 Use of uninitialized value in split at... は一時的なもの(perlをイ […]