perlbrewのインストール Perlbrew 本家の手順でインストール&初期設定 $ curl -kL http://install.perlbrew.pl | bash $ ~/perl5/perlbrew/bin/perlbrew init $ echo 'source ~/perl5/perlbrew/etc/bashrc' >> ~/.bashrc $ source ~/.bashrc エラーの対処 CentOS5.7で試していたところエラーが出た。 Use of uninitialized value in split at... は一時的なもの(perlをイ […]

こんなエントリ(ネットショップ運営者必見?迷惑メール扱いを回避する手順 :: drk7jp )があるので、とりあえずDKIMを導入してみる。 DKIMを導入するに以前は dkim-milter を使うのが一般的だったようだけど、最近では OpenDKIM を使うようだ。 参考: CentOS6.2でOpenDKIM(DomainKeys Identified Mail)のインストール、設定 | 実験酒場 Postfix + dkim-milterからOpenDKIMに移行する » blog::dameningen 準備 OpenDKIMのインストール ※rpmforgeまたはepelリポジトリ […]

※一番下の追記にありますが、Homebrewでインストールできるようになってます(2012/5/29リリース) MySQL5.5のインストール MANPでMySQL使えるんだけど、mroongaを(ローカルテストでも)使いたいので別にMySQLをインストールする。 ただしMySQLのバージョンは5.5をインストールしたいのでコマンドはこんな感じに。 mysql5 +server としてしまうとMySQL5.1.6が入ります。 MacBook:~ clicktx$ sudo port install mysql55 +server Password: ---> Deactivating mysq […]

MacPorts導入しているので sudo port install groonga で一発!...のはずが、 macbook:~ clicktx$ sudo port install groonga Password: Warning: port definitions are more than two weeks old, consider using selfupdate Error: Port groonga not found To report a bug, see <http://guide.macports.org/#project.tickets> どうやらMa […]

Live Commerceを使うのにはZend Optimizerが必要なのでインストールする。 CentOS5.5(32bit) PHP 5.2.16 ダウンロード ダウンロード場所がわかりにくいので注意 ※Zend OptimizerをダウンロードするにはMyZendに登録する必要がある。 ゼンド・ジャパン株式会社 ダウンロード>Zend Guard>loader>linux>ZendOptimizer-3.x.x-linux-glibc23-xxx.tar.gz ※ xの部分はPHPのバージョンやOSによって異なる 当方の環境では ZendOptimizer-3.3.9-linux-gl […]

ImageMagickのインストールはyumで管理するのが一番簡単。 ただし、CentOSのImageMagickはバージョンが古い(v6.2.8) ImageMagickのperlモジュール(PerlMagick?)はCPANでインストールすると入らないので、yumでスコッといれる。

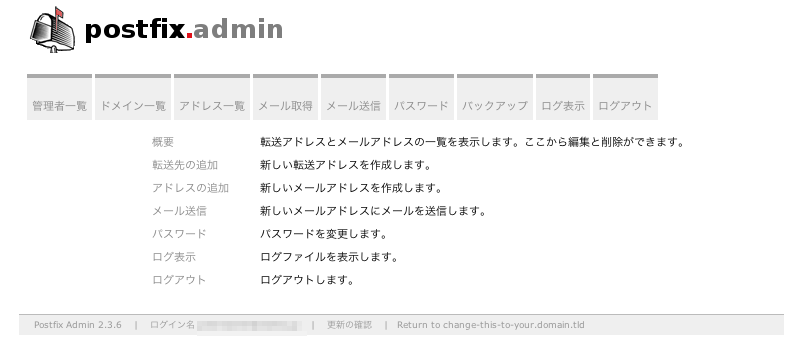

2013/02/23追記 dovecot2にアップグレードしたエントリーはこちら 2013/02/22追記 TLS対応。エントリーはこちら 2013/01/15追記 wpの設定を変えたこともあり見難いので随時記事を添削します。 2013/01/13追記 PostfixのMySQL対応はyumで出来るようです。詳しくは該当箇所で 2012/08/31追記 master.cf の設定に漏れがありました。詳しくは該当箇所で 2012/09/05追記 main.cf の設定に追加しました。詳しくは該当箇所で 設定項目などはほぼコピペ。自分用のメモ。 記事中の各リンク先の通り設定したのではなかなか実現で […]

remiリポジトリの導入 MySQL5.1、PHP5.3 をインストール # yum --enablerepo=remi install mysql phpMyAdminで必要な php-mcrypt 等をインストール # yum --enablerepo=remi install php-mcrypt php-xml httpd-devel が必要だったのでインストール # yum --enablerepo=remi install httpd-devel

最新版に近いパッケージをインストール出来るようにremiリポジトリを導入する GPGキーをインポート # rpm --import http://rpms.famillecollet.com/RPM-GPG-KEY-remi リポジトリファイルを追加 # cd /etc/yum.repos.d # wget http://rpms.famillecollet.com/remi-enterprise.repo remi リポジトリファイルを編集 常時有効(enabled=1)になっていないかチェックする。 # vi /etc/yum.repos.d/remi-enterprise.repo [r […]

rpmforgeリポジトリを導入していればyumでインストール出来る。 yum install perl-CGI-SpeedyCGI